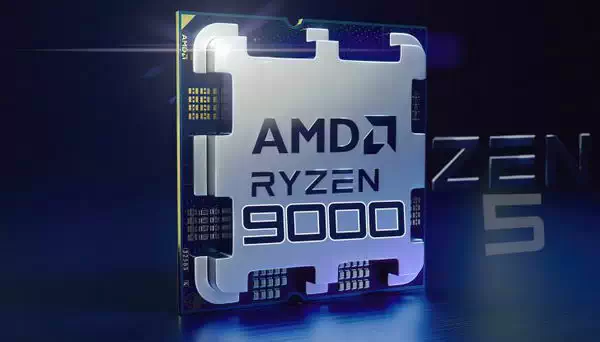

Windows 11的主要硬件要求之一是要有一台支持TPM 2.0的PC。不仅如此,在AMD方面,即使是几代前的CPU,如Ryzen 1000(Zen架构)也被认为与Windows 11不兼容,因为它们缺乏某些硬件安全功能,如HVCI。因此,人们需要Ryzen 2000(Zen+)、Ryzen 3000(Zen2)以及更新的芯片来运行操作系统。

尽管符合这些标准,但系统仍有可能受到攻击。安全研究人员Hans Niklas Jacob、Christian Werling、Robert Buhren和Jean-Pierre Seifer发现了一个新的AMD安全处理器(AMD-SP)可信执行环境(TEE)漏洞,有助于绕开固件TPM(fTPM)。该漏洞被称为 "faulTPM",在某些情况下,例如没有使用强大的PIN码时,这反过来也会导致BitLocker加密的破坏,从而导致未经授权的代码执行。

因此,任何加密信息都有可能在成功利用该漏洞后被盗。研究人员能够通过电压故障注入确定一个主动侧渠道攻击漏洞,这种攻击方法被称为 "TPM嗅探"。fTPM通常被认为比TPM更不容易受到这种攻击,也更能抵抗这种攻击,因为没有暴露的总线将fTPM连接到CPU。

研究人员解释说:

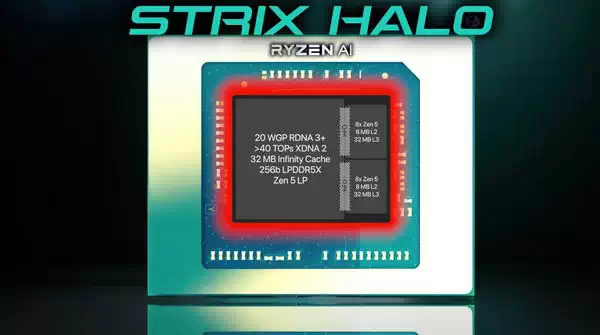

我们使用电压故障注入攻击来获得在较新的Zen 2和Zen 3代CPU的AMD-SP上的代码执行,这是由Buhren等人在中介绍的。这种攻击利用了串行电压识别接口2.0(SVI2)总线,允许AMD SoC动态地更新其电源电压。通过向该总线注入数据包,攻击者导致AMD-SP的电源电压短暂下降,并诱发AMD-SP的故障。

利用PSPTool替换和重置各种AMD-SP固件组件的能力,这种故障注入攻击可用于在AMD-SP运行时间的各个阶段获得代码执行。

以下是安全研究人员对该漏洞进行的一步步总结:

综上所述,我们的贡献是:

- 我们逆向设计了AMD的fTPM的NV存储格式以及保护其机密性和完整性的芯片特有的密钥的推导。

- 我们利用先前公布的AMD-SP的硬件漏洞,提取用于推导NV存储密钥的加密种子。

- 利用解密的NV存储,我们可以提取任何加密秘密,并解封受fTPM保护的任意TPM对象。

- 我们利用这种能力成功地攻击了微软BitLocker的仅有TPM的密钥保护器。

- 我们分析了TPM和PIN码保护器对FDE密钥的安全性,并描述了BitLocker在使用强大的PIN码时是如何抵御TPM被破坏的,而一个天真的实现则不能。

- 我们公布了发起攻击所需的所有工具

AMD表示,它知道这个影响Ryzen 3000(Zen 2)和Ryzen 5000(Zen 3)芯片的新缺陷。该公司向Tom's Hardware提供了以下声明:

AMD知道攻击我们的固件可信平台模块的研究报告,该报告似乎利用了之前在ACM CCS 2021上讨论的相关漏洞。这包括通过物理手段进行的攻击,通常在处理器架构安全缓解措施的范围之外。我们在未来的产品中不断创新基于硬件的新保护措施,以限制这些技术的功效。具体到本文,我们正在努力了解潜在的新威胁,并将根据需要更新我们的客户和终端用户。

你可以在arvix网站上阅读关于新的faulTPM漏洞的更多细节(PDF):

![[WIN] DS4Windows v3.3.3 - PC用PS4手柄驱动](https://www.pcsofter.com/wp-content/uploads/2023/03/2023032111114810.jpg)