还记得 2017 年首次曝光的 CPU 双瞬态攻击漏洞 Spectre 和 Meltdown 吗?Spectre 变种 2 漏洞又在英特尔 CPU 中冒了出来。因此,微软发布了一份关于如何启用缓解措施的指导文件。

微软在其 MSRC(微软安全响应中心)仪表板上写道:

2024 年 4 月 9 日,我们发布了 CVE-2022-0001 | 英特尔分支历史注入,其中描述了分支历史注入 (BHI),这是模式内 BTI 的一种特定形式。当攻击者在从用户模式转换到监控模式(或从 VMX 非 root/guest 模式转换到 root 模式)之前操纵分支历史记录时,就会出现此漏洞。

这种操纵可能会导致间接分支预测器为间接分支选择特定的预测器条目,并在预测的目标位置临时执行披露小工具。之所以可能出现这种情况,是因为相关的分支历史可能包含在以前的安全上下文(尤其是其他预测器模式)中执行的分支。

Spectre 漏洞一般利用使用分支预测或推测的处理器。它还可以通过使用分支历史缓冲区(BHB)规避增强间接分支限制推测(EIBRS)硬件缓解措施(或 ARM 的 CSV2)。因此,Spectre v2 也被称为 Spectre-BHB、分支历史注入(BHI)或分支目标注入(BTI)。从本质上讲,Spectre 利用分支预测错误泄露敏感信息。

这意味着从第六代(Skylake)开始的大多数现代英特尔 CPU 都会受到影响。

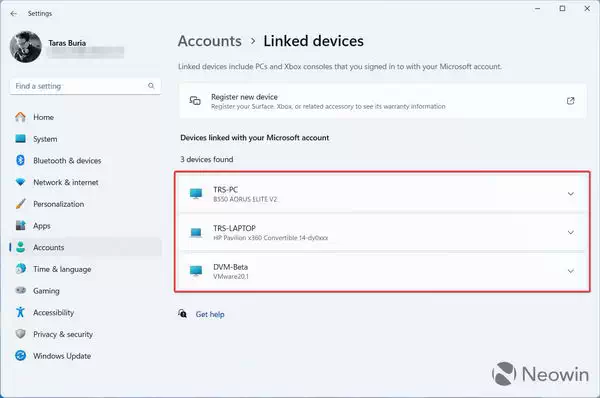

已发布的指南涉及编辑 Windows 注册表,因此在发布之前有相当多的警告和注意事项。

我们提供以下注册表信息,以启用针对此 CVE 的缓解措施。

要在使用英特尔处理器的 Windows 设备和客户端上启用 CVE-2022-0001 的缓解措施:

这也意味着,一旦应用缓解措施,用户至少会受到一些性能影响。

英特尔也更新了自己的公告,增加了一个章节:

更新:自本指南最初于 2022 年发布以来,阿姆斯特丹 VU 研究人员提出了新的软件技术,以识别并可能利用使用 BHI 的披露小工具。英特尔已在技术文档中添加了额外信息,以应对这一进展

您可以在下面的源链接中找到更多技术细节:

![[WIN] Bitdefender Antivirus Free v27.0.40.174](https://www.pcsofter.com/wp-content/uploads/2024/07/2024070110542125.webp)

![[WIN] RSS Guard 4.7.3 - 免费开源的订阅阅读器](https://www.pcsofter.com/wp-content/uploads/2024/07/2024072711135546.webp)

![[WIN] Any Video Converter Free v9.0.1](https://www.pcsofter.com/wp-content/uploads/2023/07/2023071311365820.jpg)